Configurer l’authentification unique dans l’outil Admin de l’entreprise

Fond

Procore prend en charge la SSO initiée par le fournisseur de services et l’IdP avec Okta, OneLogin et Microsoft Azure AD. Voir Quelle est la différence entre l’authentification unique initiée par le fournisseur de services et l’authentification unique initiée par l’IdP ? Procore prend également en charge l’authentification unique avec d’autres fournisseurs de services conformes aux normes SAML 2.0 et SHA 256.

Pour vous aider à comprendre les termes abordés ci-dessous, voici quelques définitions :

Fournisseur d’identité (IdP). Il s’agit du service qui vérifie l’identité de vos utilisateurs finaux (par exemple, Okta, OneLogin ou Microsoft Azure AD).

URL émettrice (ID de l’entité). Chaîne unique qui identifie le fournisseur émettant une demande SAML.

SAML. Abréviation de Security Assertion Markup Language (langage de balisage d’assertion de sécurité).

Fournisseur de services (SP). Procore (en anglais seulement)

URL cible. L’URL du fournisseur d’identité qui recevra les requêtes SAML de Procore.

Certificat X.509. Il s’agit d’un certificat numérique crypté qui contient les valeurs requises qui permettent au service d’authentification unique de vérifier l’identité de vos utilisateurs.

Éléments à prendre en compte

Autorisations utilisateur requises :

Autorisations de niveau « Admin » dans l’outil Admin au niveau entreprise.

Informations complémentaires :

Veuillez contacter votre fournisseur de services d’authentification unique si vous avez besoin d’aide pour localiser l’URL émettrice, l’URL cible et le certificat x509.

Conditions préalables

Configurez l’application Procore dans le logiciel ou la solution d’authentification unique de votre fournisseur d’identité.

Obtenez les paramètres d’authentification unique requis auprès du logiciel ou de la solution d’authentification unique de votre fournisseur d’identité.

Escalier

Accédez à l’outil Admin au niveau entreprise.

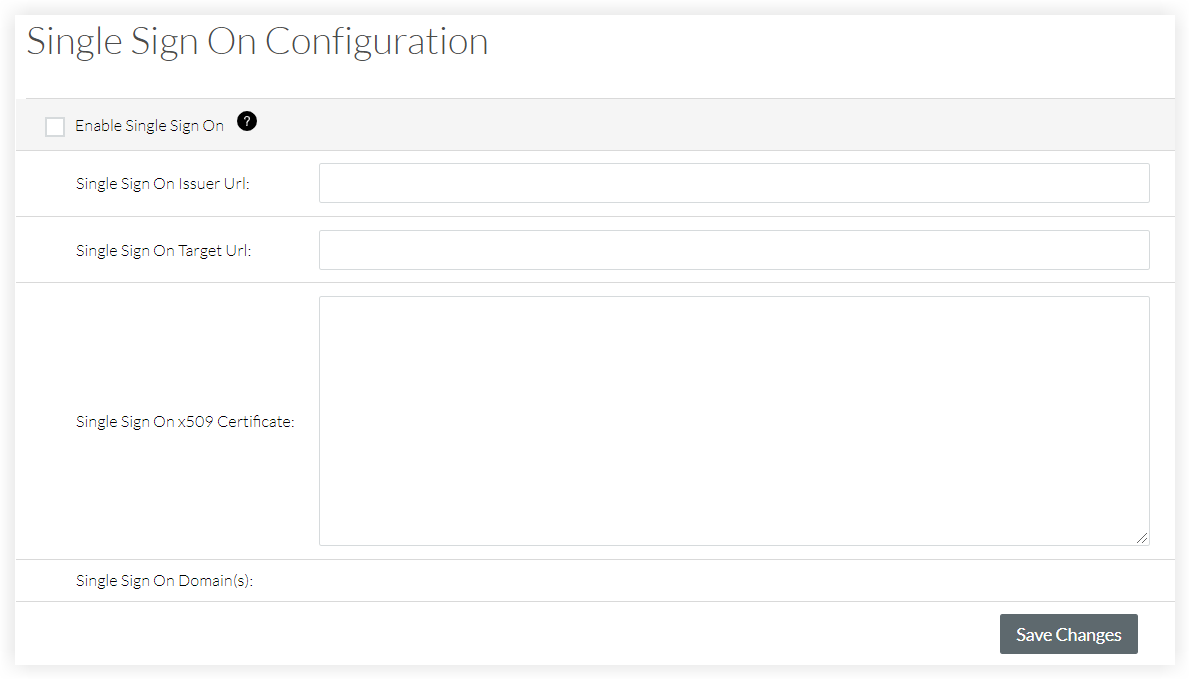

Sous « Paramètres de l’entreprise », cliquez sur Configuration à authentification unique. Note: Les données que vous saisissez sur la page ci-dessous sont toujours obtenues auprès de l’émetteur (par exemple, Okta, OneLogin ou Microsoft Azure AD).

Tip

See the links below for more detailed instructions about configuring SSO with Okta, OneLogin, Azure Active Directory, and Google.

Entrez l’URL de l’émetteur de l’authentification unique. Ceci est communément appelé l’émetteur et est une URL unique qui identifie le fournisseur émettant une demande SAML.

Entrez l’URL cible de l’authentification unique. Il s’agit de l’URL qui recevra les requêtes SAML du fournisseur.

Saisissez le certificat d’authentification unique x509. Il s’agit des informations cryptées du certificat numérique.

SSO Content Reuse

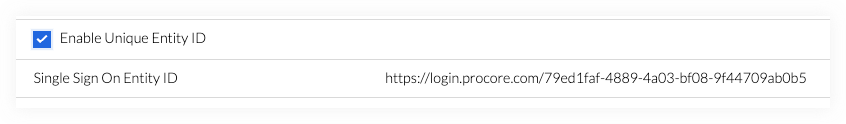

Optional - Unique Entity ID

When configuring SSO for a single Procore instance, you should NOT check this box.

If your company licenses more than one Procore instance, and you want to configure unique Procore enterprise applications within your IdP tenant for each instance, you can by enabling Unique Entity ID. If enabled, you are still limited to one (1) enterprise application per Procore company instance.

Important: SSO for Procore targets users by email domain. An email domain can only be targeted once in all of Procore, so if you're considering setting up SSO with Unique Entity IDs across multiple Procore instances, remember that you can only target an email domain once, in a single instance.

To generate a Unique Entity ID for an enterprise application, check the Enable Unique Entity ID box in the Procore Admin tool's SSO configuration page for the Procore instance you want to specify on an enterprise application. Checking this box will generate a unique Entity ID URL in the field below, which you will then copy and paste into the appropriate Entity ID field in your IdP's configuration page.

Notes: You must save your configuration with the box checked to generate the Unique Entity ID. Enabling this feature does not impact user membership or access to a given instance. Access to a company in Procore is determined by a user's presence in the Directory tool, and their configured permissions within Procore. Auto-provisioning with SSO is not supported at this time.